hping3: Simulación de ataques y defensa con F5 WAF

En el mundo de la ciberseguridad moderna, entender cómo se comportan los ataques antes de que ocurran es fundamental. Uno de los métodos más efectivos para evaluar la resiliencia de una infraestructura es mediante simulaciones controladas. Aquí es donde entra hping3, una poderosa herramienta para análisis de redes y simulación de ataques, especialmente aquellos de tipo ataque de denegación.

En este artículo, exploramos cómo se puede usar hping3 para simular ataques como el ataque de DDoS (denegación de servicio distribuida) y el DoS (denial of service), y cómo un WAF basado como el de F5 Networks puede proteger las aplicaciones web de forma eficiente y automática.

¿Qué es hping3 y para qué sirve?

hping3 es una herramienta de línea de comandos que permite generar y modificar paquetes de datos TCP/IP. A diferencia del clásico ping, hping3 permite el control completo de los encabezados de red, lo que la hace ideal para simular ataques basados en paquetes TCP, UDP, ICMP, entre otros.

Sus usos incluyen:

Simulación de tráfico malicioso

Envío de paquetes ICMP personalizados

Escaneos de puertos

Ataques de tipo SYN flood, donde se abusa del protocolo TCP mediante el envío masivo de paquetes con bandera SYN y espera de respuesta ACK, saturando los recursos del servidor.

Simulación de condiciones de tráfico anómalo para probar el rendimiento de firewalls de aplicaciones web.

Prueba de ataque de denegación con hping3

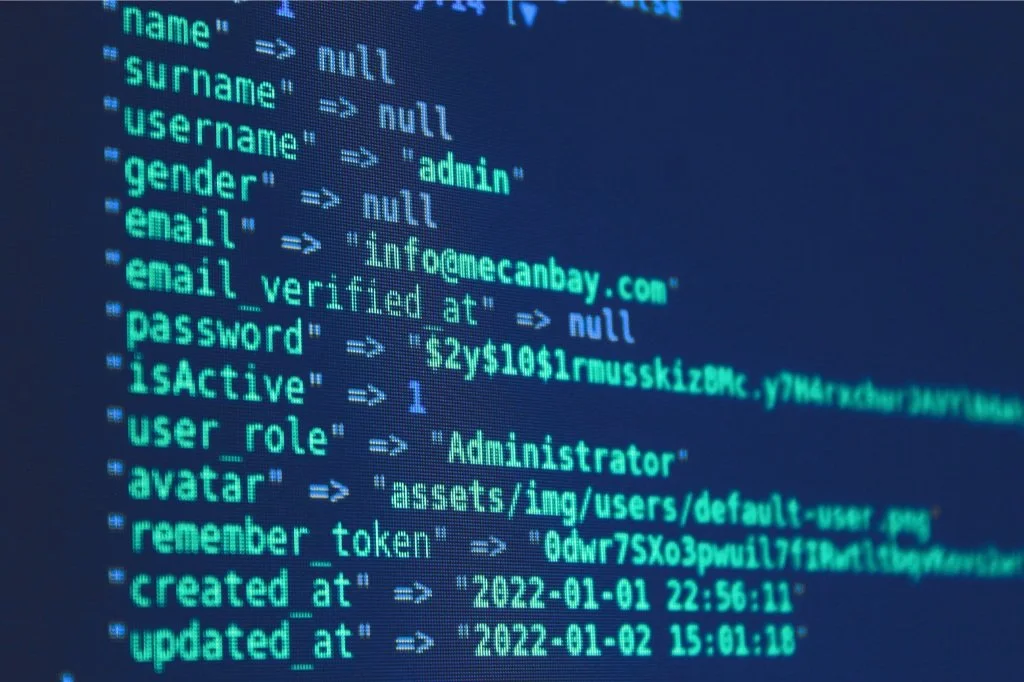

En nuestro laboratorio, configuramos un entorno de prueba con servidores web protegidos por el WAF basado en la nube de F5. El objetivo: simular un ataque de denegación de servicio distribuida, un denial of service y ver cómo se comporta la infraestructura.

Detalles del ataque simulado:

Tipo de ataque: SYN flood, denial of service y envío masivo de paquetes ICMP.

Herramienta: hping3 --flood --rand-source -S -p 80 target_ip

Objetivo: saturar el ancho de banda, congestionar la capa de red y comprobar la capacidad de detección del WAF.

Sistema: Basado en Linux, ejecutando sistema operativo Ubuntu Server.

Cómo respondió el WAF de F5

El firewall de aplicaciones web de F5 fue clave. Su WAF:

Identificó el ataque mediante análisis de comportamiento (no por firmas).

Detectó la anormalidad en las tasas de SYN sin respuestas válidas (ausencia de SYN-ACK completados).

Aplicó políticas de rate-limiting, bloqueó paquetes maliciosos y filtró el tráfico malicioso en tiempo real.

Además, el WAF aplicó protección sin generar false positives, lo que garantizó que los usuarios legítimos pudieran seguir accediendo a los servidores web sin interrupciones.

Visibilidad y respuesta en tiempo real

Una de las mayores ventajas del WAF de F5 es su capacidad de operar en real time. Frente a un tipo de ataque como un SYN flood, un ataque ICMP o un denial of service, responde en milisegundos, protegiendo tanto la capa de red como la capa de aplicación.

La detección no solo se basa en firmas, sino en análisis de patrones y comportamiento anómalo. Esto permite actuar incluso ante ataques de día cero, como ciertos denial of service altamente sofisticados.

¿Qué hace único al WAF de F5?

WAF protege contra múltiples vectores, desde ataques simples hasta sofisticadas amenazas basadas en comportamiento.

Funciona en arquitecturas basadas en la nube, nube privada, estrategia de nube híbrida, e incluso en ambientes con múltiples nubes y diferentes proveedores de servicios.

Tiene soporte para cloud services como AWS, Azure, y GCP.

Incluye capacidades de automatización y aprendizaje automático para ajustar políticas de defensa dinámicamente.

Casos de uso reales

Las empresas que operan en sectores como banca, salud o e-commerce están constantemente en riesgo. Desde ataques que envían paquetes ICMP maliciosos, hasta campañas que consumen el ancho de banda con tráfico malicioso, el WAF de F5 proporciona una capa de defensa crítica.

Los firewalls de aplicaciones web convencionales no siempre detectan ataques sutiles o distribuidos. F5 lo hace mediante inspección profunda y correlación de tráfico, logrando mitigar los ataques antes de que generen daño real.

Además, es una solución adaptativa ideal para proteger aplicaciones web WAF modernas y críticas para el negocio.

Comparación con otras soluciones

Herramientas como FortiDDoS están diseñadas para la detección volumétrica y protección contra ataques basados en consumo de recursos. Sin embargo, carecen de la capacidad de integrar infraestructura como servicio (IaaS) o ajustarse a múltiples proveedores de servicios en la nube de forma tan fluida como F5.

F5 Distributed Cloud, en cambio:

Permite definir políticas distribuidas por región o proveedor.

Se integra con centros de datos locales y remotos.

Administra la soberanía de los datos, garantizando que los datos almacenados en la nube respeten las regulaciones locales.

Costes y eficiencia

Un punto importante es la optimización de costes. A diferencia de soluciones on-premise que requieren hardware dedicado, F5 permite desplegar su WAF basado en la nube, escalando dinámicamente y solo consumiendo recursos cuando hay una amenaza.

Además, evita gastos derivados de interrupciones, pérdida de productividad o afectación a la reputación por caídas causadas por ataques de denegación, denial of service o ataque de DDoS.

Simulaciones como herramienta de defensa

Este tipo de pruebas con hping3 demuestran que los ataques no tienen que venir de un hacker externo para ser peligrosos. Muchas veces, los errores internos de configuración también pueden exponer sistemas. Por eso, practicar simulaciones y contar con soluciones robustas como F5 es esencial.

No se trata solo de proteger las aplicaciones web, sino de mantener operativa toda la infraestructura ante cualquier tipo de ataque.

Conclusión

Simular un ataque de DDoS o denial of service con hping3 no solo es útil, es necesario. Ayuda a comprobar cómo una red responde ante eventos críticos, y permite verificar si las soluciones de defensa —como el WAF basado de F5— están realmente preparadas para bloquear tráfico malicioso, filtrar paquetes ICMP, y responder ante ataques de denegación de servicio distribuida sin comprometer los servicios legítimos.

Al final, La clave está en ser proactivos, no reactivos, evitando false positives, y adaptándose a entornos de múltiples nubes y diferentes proveedores de nube pública, todo esto mientras se asegura la soberanía de los datos y la disponibilidad de las aplicaciones críticas.

Frente al creciente riesgo de ciberataques, F5 WAF se posiciona como una herramienta indispensable para las organizaciones que quieren estar preparadas, no solo reaccionar.